In einer Ära, in der die digitale Privatsphäre zunehmend bedroht ist, stellt GrapheneOS eine robuste Verteidigungslinie gegenüber Überwachung durch Polizei und Geheimdienste dar. Dieses fortschrittliche Betriebssystem, das auf dem Open-Source-Android basiert, bietet eine Reihe von Sicherheitsfunktionen, die es zu einer bevorzugten Wahl für diejenigen machen, die ihre persönlichen Daten schützen möchten.

GrapheneOS kann ausschließlich auf Google Pixel-Geräten installiert werden. Dies liegt daran, dass das Entwicklerteam von GrapheneOS speziell auf diese Geräte zugeschnittene Versionen des Betriebssystems entwickelt und optimiert hat. Die Wahl, sich auf Google Pixel-Geräte zu konzentrieren, bietet eine Reihe von Vorteilen, darunter eine bessere Kontrolle über Hardware und Firmware sowie eine größere Unterstützung von der Entwicklercommunity.

Die Installation von GrapheneOS auf einem Google Pixel-Gerät ist dank des WebInstallers so einfach wie nie zuvor und ist nun wirklich von jedem durchführbar. Der WebInstaller ist ein benutzerfreundliches Werkzeug, das den Installationsprozess deutlich vereinfacht. Alles, was ein Nutzer benötigt, ist ein Computer mit einem Webbrowser und ein kompatibles Google Pixel-Gerät.

Die Installation beginnt mit dem Besuch der offiziellen GrapheneOS-Website, wo der WebInstaller zur Verfügung steht. Der Nutzer wird durch einen einfachen Schritt-für-Schritt-Prozess geführt, der keine technischen Kenntnisse erfordert. Zunächst muss das Pixel-Gerät über ein USB-Kabel mit dem Computer verbunden und der Bootloader entsperrt werden. Der WebInstaller führt den Nutzer durch diese Schritte und stellt sicher, dass alles korrekt eingerichtet ist.

Nach dem Entsperren des Bootloaders kann der Nutzer auswählen, welche Version von GrapheneOS er installieren möchte. Es gibt in der Regel verschiedene Builds zur Auswahl, je nach den neuesten verfügbaren Updates. Der WebInstaller lädt automatisch das ausgewählte Image herunter und überträgt es auf das Pixel-Gerät.

Sobald das Image übertragen wurde, muss das Gerät neu gestartet werden, um die Installation abzuschließen. Der WebInstaller führt den Nutzer auch durch diesen letzten Schritt und stellt sicher, dass alles reibungslos verläuft. Nach Abschluss der Installation ist das Pixel-Gerät bereit für den Gebrauch mit GrapheneOS. Zwar ist die Seite von GrapheneOS nur in englischer Sprache verfügbar, aber da der Chrome Browser eine Übersetzungsfunktion bietet, ist die Fremdsprache kein Problem mehr.

Warum ist GrapheneOS so wichtig?

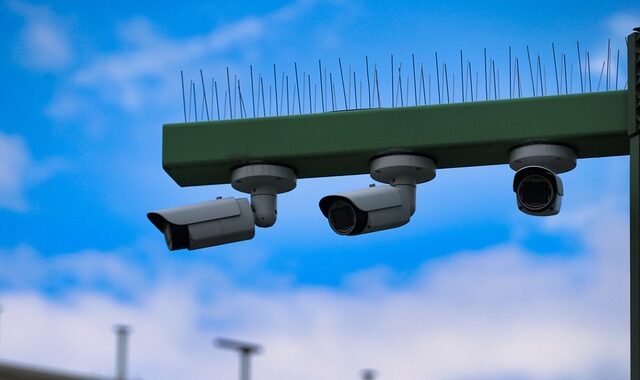

Die Antwort liegt in den fortgeschrittenen Sicherheitsmaßnahmen, die es bietet. Eine der größten Gefahren für die Privatsphäre liegt in der Überwachung durch Polizei und Geheimdienste. Hier sind einige gängige Methoden, die von diesen Institutionen angewendet werden:

- Handyüberwachung: Polizei und Geheimdienste setzen auf IMSI-Catcher, um IMSI- und IMEI-Nummern abzufangen und Bewegungsprofile zu erstellen. Sie installieren auch Überwachungssoftware auf den Geräten, um auf sensible Informationen zuzugreifen.

- Stille SMS: Unauffällige Nachrichten werden an ein Zielgerät gesendet, um dessen Anwesenheit zu bestätigen oder Standortdaten zu sammeln, ohne dass der Nutzer davon Kenntnis hat.

- Ortung: Durch den Zugriff auf Mobilfunkdaten können Polizei und Geheimdienste den genauen Standort eines Geräts bestimmen und Bewegungsprofile erstellen.

- Mithören von Telefonaten: Durch Zugriff auf Telekommunikationsnetzwerke können Telefonate abgehört und aufgezeichnet werden, ohne dass die Nutzer davon Kenntnis haben.

GrapheneOS bietet Schutz vor diesen Bedrohungen durch seine ausgeklügelten Sicherheitsfunktionen. Zum Beispiel ermöglicht es dem Nutzer, die Übertragung von IMSI und IMEI zumindest stellenweise zu kontrollieren und zu beschränken. Darüber hinaus werden regelmäßige Sicherheitsupdates bereitgestellt, um bekannte Sicherheitslücken zu schließen und die Integrität des Systems zu gewährleisten.

Es ist wichtig zu betonen, dass der Schutz der digitalen Privatsphäre nicht nur eine Frage der persönlichen Sicherheit ist, sondern auch eine Frage der demokratischen Freiheit. Die zunehmende Überwachung durch staatliche Institutionen bedroht die Grundrechte der Bürger und untergräbt das Vertrauen in demokratische Institutionen. Durch die Verwendung von GrapheneOS und ähnlichen Technologien können Nutzer ihre Privatsphäre schützen und ein Zeichen für den Schutz digitaler Freiheiten setzen.

In einer Zeit, in der der Schutz der Privatsphäre immer wichtiger wird, sollten sich alle Nutzer ernsthaft überlegen, zu sichereren Betriebssystemen wie GrapheneOS zu wechseln und ihre Handys von den Zwängen großer Tech-Konzerne zu befreien. Denn die Sicherheit unserer persönlichen Daten sollte niemals aufs Spiel gesetzt werden. Wer dieses tolle Projekt unterstützen möchte, kann hier für GrapheneOS spenden.